Cảnh báo mã độc Android mới đánh cắp dữ liệu thẻ tín dụng qua tấn công NFC

(VietQ.vn) - Một loại mã độc dưới dạng "dịch vụ mã độc" (malware-as-a-service – MaaS) mới có tên SuperCard X đang nổi lên, nhắm vào người dùng Android thông qua hình thức tấn công chuyển tiếp NFC, cho phép thực hiện các giao dịch tại điểm bán hàng (POS) và cây ATM bằng dữ liệu thẻ thanh toán bị đánh cắp.

Doanh nghiệp bị thiệt hại lớn bởi mã độc tống tiền

Mã độc tống tiền có khả năng tấn công vào các doanh nghiệp Việt Nam

Tập đoàn công nghệ trở thành mục tiêu tấn công của mã độc tống tiền

Hơn 155.600 máy tính tại Việt Nam bị tấn công bởi mã độc: Đâu là giải pháp ứng phó?

Mã độc ẩn dưới vỏ bọc ứng dụng bảo mật

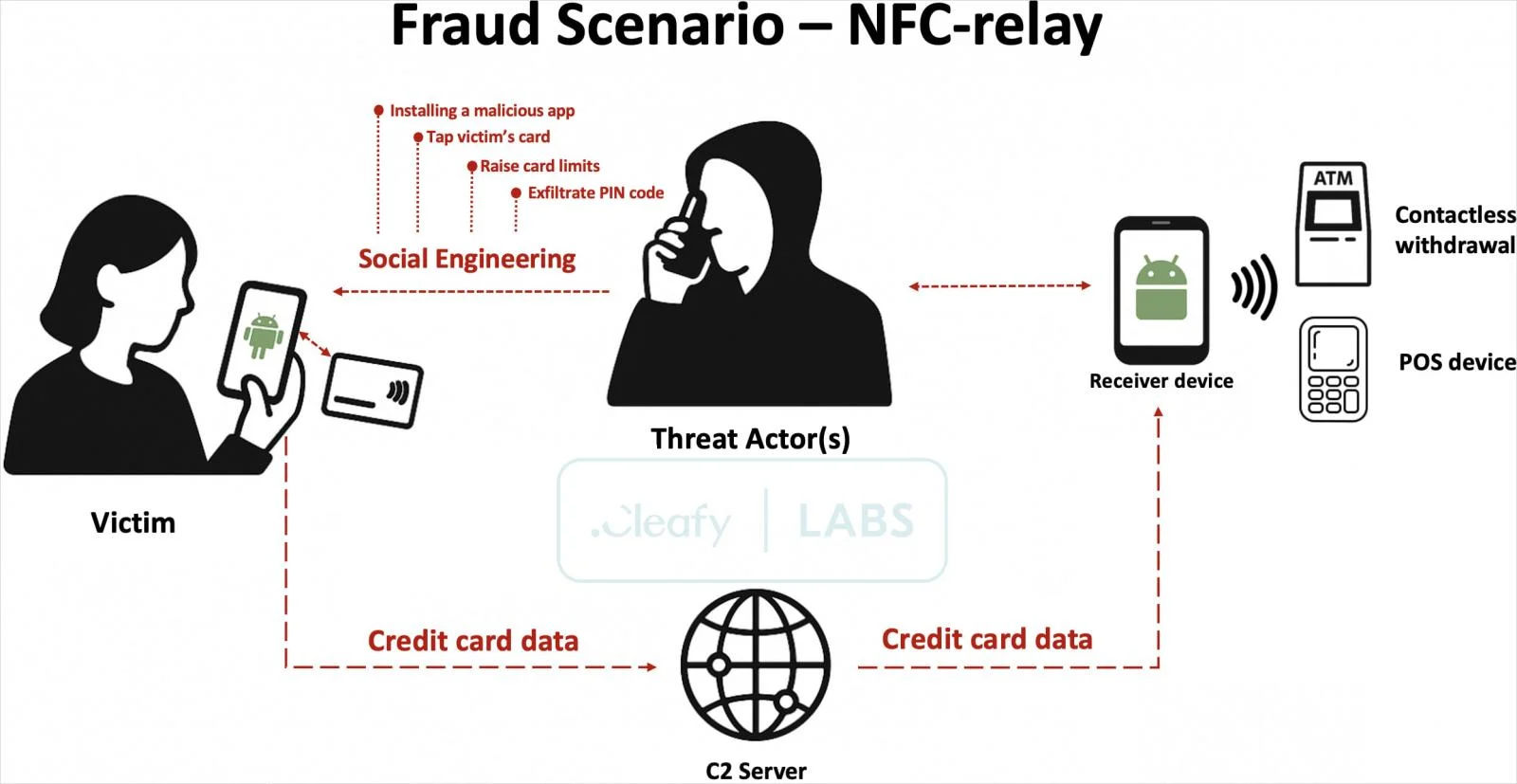

Theo công ty an ninh di động Cleafy, SuperCard X đã được phát hiện trong các vụ tấn công tại Italy, với nhiều biến thể khác nhau cho thấy nhóm đứng sau cung cấp bản tùy chỉnh theo khu vực hoặc yêu cầu cụ thể. Mã độc này liên quan đến các nhóm tin tặc sử dụng tiếng Trung và có mã nguồn tương đồng với NFCGate – một dự án mã nguồn mở, cùng với phiên bản biến thể độc hại của nó là NGate, từng được sử dụng tại châu Âu từ năm ngoái.

Quá trình lừa đảo bắt đầu bằng một tin nhắn giả mạo từ ngân hàng, gửi qua SMS hoặc WhatsApp, yêu cầu nạn nhân gọi điện đến một số điện thoại để "xác minh giao dịch bất thường". Đầu dây bên kia là kẻ giả danh nhân viên ngân hàng, sử dụng kỹ thuật lừa đảo qua mạng (social engineering) để moi thông tin số thẻ và mã PIN, thậm chí thuyết phục người dùng gỡ bỏ hạn mức chi tiêu thông qua ứng dụng ngân hàng.

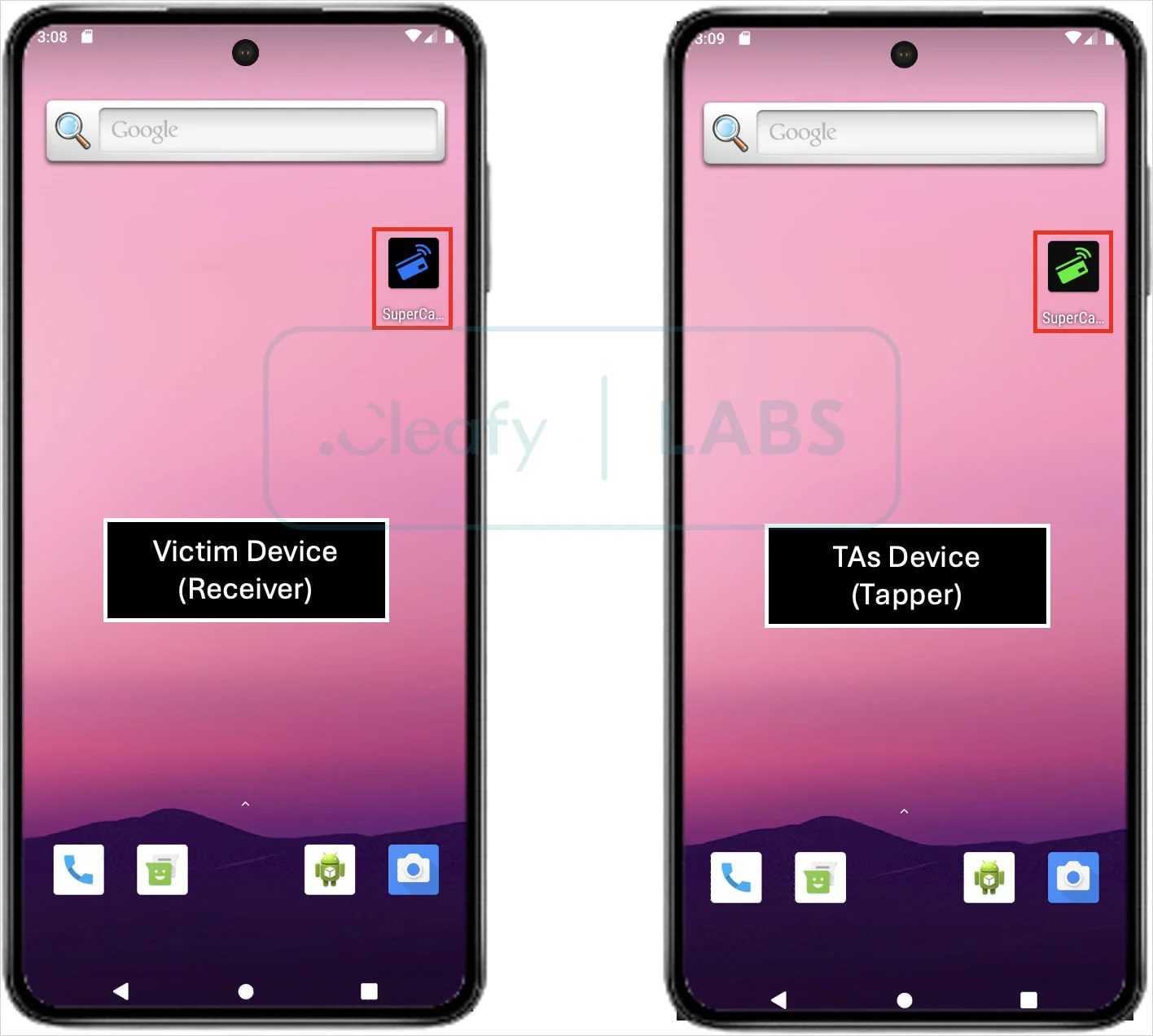

Hai ứng dụng và hai thiết bị liên quan đến cuộc tấn công. Ảnh: Cleafy

Hai ứng dụng và hai thiết bị liên quan đến cuộc tấn công. Ảnh: Cleafy

Sau đó, nạn nhân được yêu cầu cài một ứng dụng giả mạo có tên Reader, được giới thiệu là công cụ xác thực hoặc bảo mật. Thực chất đây là mã độc SuperCard X, chỉ yêu cầu quyền truy cập NFC - vừa đủ để đánh cắp dữ liệu từ chip thẻ khi người dùng làm theo hướng dẫn và chạm thẻ vào điện thoại.

Dữ liệu này sau đó được gửi đến thiết bị Android của tin tặc, nơi cài đặt một ứng dụng khác là Tapper để mô phỏng thẻ bị đánh cắp, thực hiện các giao dịch không tiếp xúc (contactless) tại cửa hàng hoặc ATM. Mặc dù giới hạn giá trị, các giao dịch nhỏ này thường hợp pháp và tức thời, gây khó khăn cho hệ thống ngân hàng trong việc phát hiện và ngăn chặn.

Tinh vi và khó phát hiện

Điểm đáng lo ngại là SuperCard X hiện chưa bị bất kỳ phần mềm diệt virus nào trên VirusTotal phát hiện. Do không yêu cầu các quyền nguy hiểm hay sử dụng thủ thuật hiển thị lớp phủ (screen overlay), mã độc này dễ dàng qua mặt các công cụ quét tự động dựa trên hành vi.

Tổng quan về các cuộc tấn công SuperCard X. Ảnh: Cleafy

Tổng quan về các cuộc tấn công SuperCard X. Ảnh: Cleafy

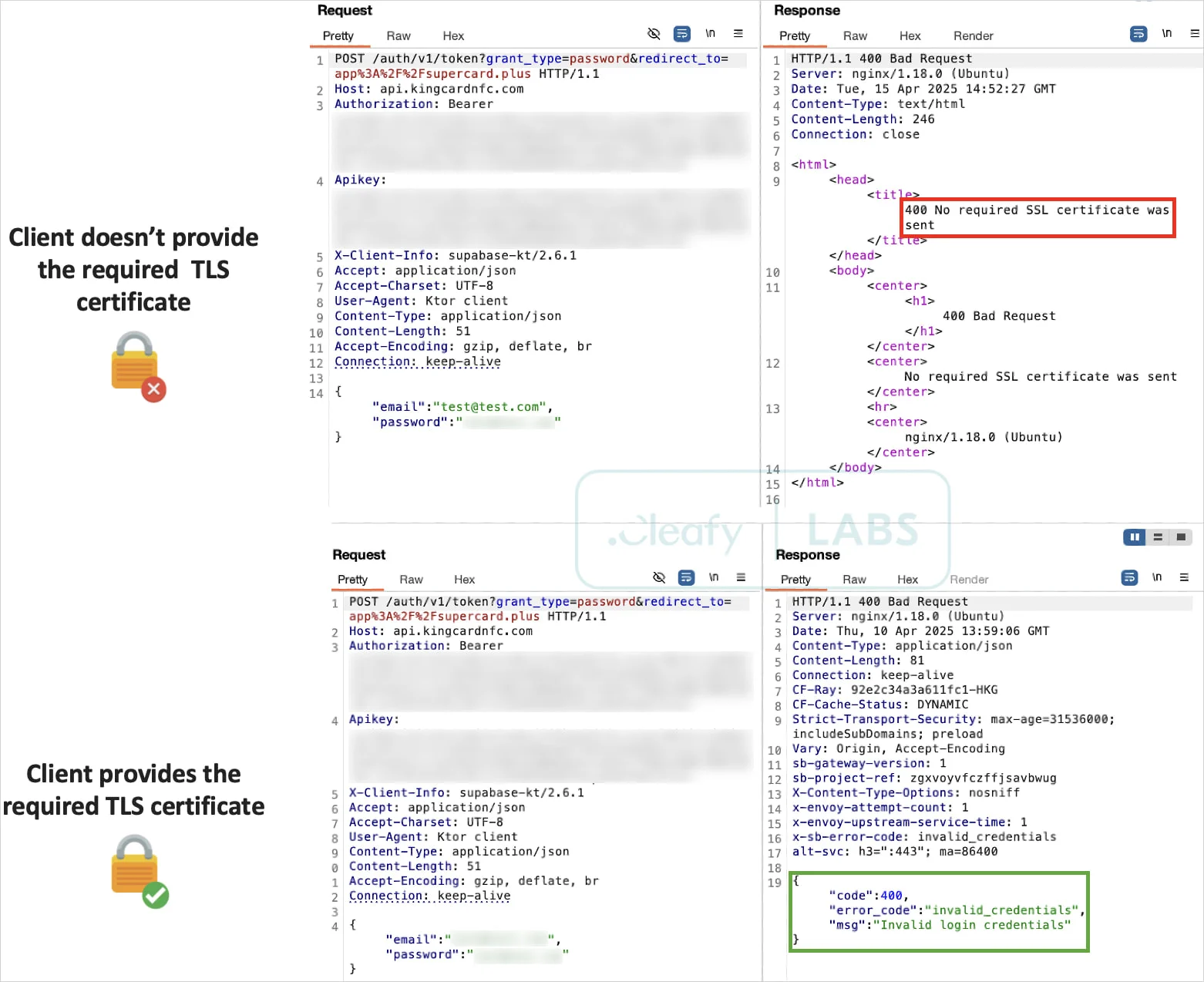

Bên cạnh đó, kỹ thuật mô phỏng thẻ của SuperCard X sử dụng giao thức ATR (Answer to Reset) – một chuẩn của thẻ thông minh, giúp qua mặt các thiết bị đầu đọc như thể thẻ là thật. Mã độc cũng sử dụng giao thức bảo mật mutual TLS (xác thực hai chiều bằng chứng chỉ) để bảo vệ liên lạc giữa máy chủ điều khiển và phần mềm khỏi sự phân tích của chuyên gia hoặc cơ quan chức năng.

Hệ thống truyền thông an toàn. Ảnh: Cleafy

Hệ thống truyền thông an toàn. Ảnh: Cleafy

Trả lời trang BleepingComputer, người phát ngôn của Tập đoàn Google cho biết: “Hiện tại, không phát hiện ứng dụng nào chứa mã độc này trên Google Play. Người dùng Android được bảo vệ tự động bởi Google Play Protect, vốn được kích hoạt mặc định. Công cụ này có thể cảnh báo hoặc chặn ứng dụng độc hại, ngay cả khi được cài từ bên ngoài.”

Mặc dù chưa ghi nhận vụ việc cụ thể tại Việt Nam, song các chuyên gia cảnh báo người dùng cần cảnh giác với bất kỳ tin nhắn nào yêu cầu xác minh tài khoản, đặc biệt nếu kèm theo đường link lạ hoặc yêu cầu gọi điện. Tuyệt đối không chia sẻ thông tin thẻ qua điện thoại, không cài đặt ứng dụng không rõ nguồn gốc, kể cả khi được giới thiệu là phần mềm bảo mật.

Với khả năng tuỳ biến theo từng thị trường, không loại trừ khả năng SuperCard X sẽ sớm xuất hiện tại khu vực Đông Nam Á, trong đó có Việt Nam. Việc nhận diện sớm các hình thức lừa đảo, nâng cao cảnh giác và sử dụng các phần mềm bảo mật uy tín sẽ là lớp phòng thủ đầu tiên và hiệu quả nhất.

Duy Trinh