Microsoft phát hành bản vá 67 lỗ hổng bảo mật, cảnh báo zero-day WebDAV đang bị khai thác

(VietQ.vn) - Microsoft đã phát hành loạt bản vá bảo mật cho 67 lỗ hổng trong hệ điều hành và phần mềm của hãng, trong đó có một lỗ hổng zero-day nghiêm trọng trong giao thức Web Distributed Authoring and Versioning (WebDAV) hiện đang bị tin tặc khai thác ngoài thực tế.

Mã độc Crocodilus tấn công người dùng Android trên diện rộng

Dấu hiệu cảnh báo máy tính có thể đã bị tin tặc xâm nhập

Tấn công password spraying - lỗ hổng từ sự chủ quan trong bảo mật tài khoản

Tiêu chuẩn GSV giúp nâng cao tính bảo mật và an toàn cho doanh nghiệp

Theo Microsoft, 11 lỗ hổng được đánh giá ở mức nghiêm trọng (Critical) và 56 ở mức quan trọng (Important). Nhóm lỗ hổng gồm 26 lỗi thực thi mã từ xa (RCE), 17 lỗi rò rỉ thông tin, 14 lỗi leo thang đặc quyền và các lỗi còn lại liên quan đến từ chối dịch vụ, vượt qua kiểm soát bảo mật...

Lỗ hổng CVE-2025-33053 trong WebDAV là mối đe dọa lớn nhất hiện tại, với điểm CVSS 8.8. Đây là lỗ hổng thực thi mã từ xa qua đường dẫn URL độc hại, được hai nhà nghiên cứu Alexandra Gofman và David Driker của Công ty an ninh mạng Check Point Software Technologies phát hiện. Nhóm tin tặc Stealth Falcon (FruityArmor) bị xác định đứng sau chuỗi khai thác này.

Microsoft đã phát hành bản vá để sửa 67 lỗi bảo mật , bao gồm một lỗi zero-day trong WebDAV.

Microsoft đã phát hành bản vá để sửa 67 lỗi bảo mật , bao gồm một lỗi zero-day trong WebDAV.

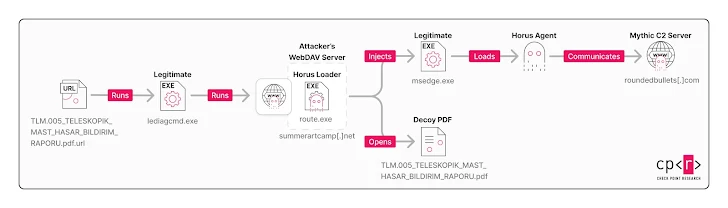

Trong chiến dịch nhắm vào một công ty quốc phòng Thổ Nhĩ Kỳ, nhóm này đã gửi email chứa shortcut URL độc hại. Khi nạn nhân mở tệp, hệ thống bị lợi dụng qua tiện ích hợp pháp iediagcmd.exe (thuộc Internet Explorer), từ đó kích hoạt Horus Loader và cài đặt phần mềm gián điệp Horus Agent. Công cụ này được viết bằng C++, có khả năng thu thập thông tin hệ thống, liệt kê tập tin, tải và thực thi mã độc. Đây là bản nâng cấp từ mã nguồn mở Apollo mà nhóm này dùng trong các năm 2022–2023.

Ngoài Horus Agent, tin tặc còn sử dụng một số công cụ nguy hiểm khác như Credential Dumper (trích xuất dữ liệu từ Domain Controller), backdoor thụ động (lắng nghe yêu cầu từ máy chủ để thực thi mã) và keylogger (ghi thao tác bàn phím, lưu tại “C:/windows/temp/~TN%LogName%.tmp”).

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã đưa CVE-2025-33053 vào danh mục lỗ hổng đang bị khai thác (Known Exploited Vulnerabilities - KEV) và yêu cầu các cơ quan liên bang cập nhật bản vá trước ngày 1/7/2025. Ông Mike Walters - Chủ tịch hãng bảo mật Action1 nhấn mạnh: “WebDAV được dùng rộng rãi để chia sẻ tệp từ xa, nhưng nhiều doanh nghiệp chưa đánh giá đúng rủi ro bảo mật mà giao thức này mang lại.”

Chuỗi lây nhiễm CVE-2025-33053

Chuỗi lây nhiễm CVE-2025-33053

Ngoài WebDAV, Microsoft còn vá một số lỗ hổng nghiêm trọng khác, đáng chú ý là lỗi leo thang đặc quyền trong Power Automate (CVE-2025-47966, điểm CVSS 9.8). Các lỗ hổng đáng lo ngại khác gồm: CVE-2025-32713 (trên driver CLFS, bị khai thác trong các cuộc tấn công ransomware); CVE-2025-33070 và CVE-2025-33071 (liên quan Netlogon và KDC Proxy, ảnh hưởng đến xác thực Kerberos); CVE-2025-33073 trong SMB Client (cho phép thực thi mã độc nếu không bật SMB signing, bản chất là RCE với đặc quyền SYSTEM dù được dán nhãn là leo thang đặc quyền).

Một rủi ro khác đáng lưu tâm nằm ở Secure Boot. Microsoft vá lỗ hổng CVE-2025-3052 - lỗi bypass UEFI Secure Boot xuất phát từ phần mềm DTBios và BiosFlashShell do DT Research phát triển, được ký bởi chứng chỉ UEFI bên thứ ba. Theo Trung tâm Điều phối CERT/CC, lỗ hổng này cho phép ghi dữ liệu trái phép vào NVRAM, vượt qua xác thực Secure Boot và giúp mã độc tồn tại lâu dài, khó bị phát hiện hay loại bỏ. Một lỗ hổng tương tự khác - CVE-2025-4275 (Hydroph0bia) do Insyde phát triển không ảnh hưởng trực tiếp đến Microsoft nhưng vẫn được đánh giá cực kỳ nguy hiểm vì cho phép cài firmware độc hại ngay từ cấp BIOS/UEFI.

Cùng thời điểm, nhiều hãng công nghệ lớn khác cũng phát hành bản vá, gồm: Adobe, AMD, Arm, Atlassian, Cisco, Dell, Fortinet, Google (Android, Chrome, Pixel), HP, IBM, Intel, Mozilla, NVIDIA, Palo Alto Networks, Qualcomm, Samsung, SAP, Schneider Electric, Siemens, SonicWall, Trend Micro, Zimbra, Zoho... và các bản vá cho Linux như Ubuntu, Red Hat, Debian, SUSE...

Các chuyên gia khuyến nghị, người dùng và doanh nghiệp cần cập nhật ngay bản vá từ Microsoft và các nhà cung cấp phần mềm liên quan, đặc biệt nếu đang sử dụng WebDAV, Power Automate hoặc thiết bị hỗ trợ Secure Boot. Tuyệt đối không mở tệp shortcut, URL hoặc tập tin không rõ nguồn gốc; đồng thời nên tăng cường giám sát an ninh hệ thống với công cụ bảo mật chuyên sâu.

Duy Trinh (The Hacker News)