Lỗ hổng nghiêm trọng trong Windows bị khai thác để phát tán mã độc tống tiền

(VietQ.vn) - Các nhà nghiên cứu an ninh mạng vừa công bố báo cáo cảnh báo về việc tin tặc khai thác lỗ hổng nghiêm trọng trên Microsoft Windows nhằm triển khai PipeMagic, một dạng mã độc tinh vi được sử dụng trong các cuộc tấn công bằng ransomware RansomExx.

Sự kiện: AN TOÀN THÔNG TIN

Cisco cảnh báo lỗ hổng bảo mật nghiêm trọng CVSS 10.0 trong phần mềm tường lửa

Lỗ hổng bảo mật nghiêm trọng đe dọa quyền điều khiển xe và dữ liệu khách hàng toàn cầu

WinRAR xuất hiện lỗ hổng zero-day đang bị tin tặc khai thác người dùng cần cập nhật ngay

Phát hiện lỗ hổng nghiêm trọng trong Amazon ECS có thể đánh cắp thông tin định danh

Theo báo cáo chung của hai Công ty Kaspersky và BI.ZONE công bố ngày 19/8, lỗ hổng bị lợi dụng là CVE-2025-29824, thuộc nhóm leo thang đặc quyền, ảnh hưởng đến Windows Common Log File System (CLFS). Microsoft đã phát hành bản vá vào tháng 4/2025, song tin tặc đã kịp khai thác để phát tán PipeMagic.

PipeMagic được ghi nhận lần đầu năm 2022, gắn liền với các chiến dịch RansomExx nhắm vào doanh nghiệp công nghiệp tại Đông Nam Á. Mã độc này hoạt động như một backdoor toàn diện, cho phép truy cập từ xa, thực thi nhiều lệnh trên máy bị xâm nhập. Trong các chiến dịch trước đó, tin tặc từng lợi dụng lỗ hổng CVE-2017-0144 (SMB) để xâm nhập hạ tầng, thậm chí dùng ứng dụng giả mạo ChatGPT (2024) làm mồi nhử. Tháng 4/2025, Microsoft xác định nhóm đe dọa Storm-2460 đứng sau hoạt động khai thác CVE-2025-29824 và triển khai PipeMagic.

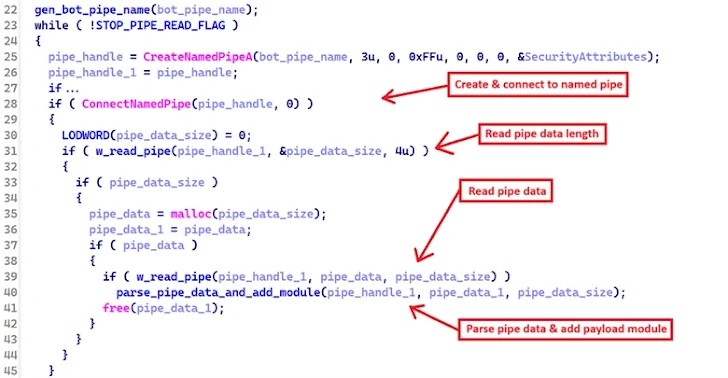

Các chuyên gia Kaspersky cho biết, PipeMagic có kiến trúc dạng plugin, với khả năng giao tiếp ẩn thông qua named pipe ngẫu nhiên. Mã độc liên tục tạo, đọc và hủy pipe để truyền tải dữ liệu, giúp duy trì kênh liên lạc mã hóa và khó bị phát hiện.

Trong các cuộc tấn công năm 2025, PipeMagic được tải xuống thông qua tệp giả dạng Microsoft Help Index ("metafile.mshi"), chứa mã C# giải mã và thực thi shellcode nhúng sẵn. Một số mẫu còn giả danh ứng dụng ChatGPT hoặc lợi dụng kỹ thuật DLL hijacking, ngụy trang thành file cập nhật Chrome (“googleupdate.dll”).

Sau khi xâm nhập, PipeMagic triển khai các mô-đun như:

- Module giao tiếp bất đồng bộ: cho phép đọc/ghi tập tin, dừng hoặc hủy thao tác.

- Module loader: tiêm payload bổ sung vào bộ nhớ và thực thi.

- Module injector: khởi chạy các mã thực thi C#.

Đặc biệt, các phiên bản mới năm 2025 được cải tiến nhằm tồn tại lâu dài trong hệ thống và di chuyển ngang trong mạng nội bộ. Tin tặc còn dùng công cụ ProcDump (được đổi tên thành dllhost.exe) để trích xuất bộ nhớ tiến trình LSASS, từ đó đánh cắp thông tin đăng nhập.

PipeMagic, một nền tảng phần mềm độc hại tinh vi

Microsoft mô tả PipeMagic là một framework mã độc linh hoạt và bền bỉ, có khả năng nạp payload động, duy trì liên lạc C2 mạnh mẽ, đồng thời che giấu hoạt động nhờ cấu trúc mô-đun. Các chiến dịch Storm-2460 không chỉ nhắm vào Trung Đông và Nam Mỹ mà còn mở rộng sang nhiều lĩnh vực như công nghệ thông tin, tài chính, bất động sản tại Mỹ và châu Âu.

PipeMagic được đặt tên theo phương thức giao tiếp bằng pipe mã hóa, truyền nhận payload qua kênh C2 và lưu trữ trực tiếp trong bộ nhớ mà không để lại dấu vết trên ổ đĩa, gây khó khăn cho công tác phát hiện, phân tích.

Các chuyên gia nhận định việc PipeMagic liên tục được phát hiện tại nhiều quốc gia, với phiên bản ngày càng tinh vi, cho thấy mã độc này vẫn đang hoạt động mạnh và được duy trì phát triển. Với bối cảnh Việt Nam cũng từng là mục tiêu của nhiều chiến dịch ransomware, đây là lời cảnh báo quan trọng cho doanh nghiệp và cơ quan quản lý cần thường xuyên cập nhật bản vá, triển khai giải pháp giám sát an ninh mạng và tăng cường đào tạo người dùng để giảm thiểu nguy cơ bị xâm nhập.

Duy Trinh (theo The Hacker News)