Lỗ hổng ShadowLeak trong ChatGPT khiến gmail nguy cơ rò rỉ dữ liệu

(VietQ.vn) - Các chuyên gia an ninh mạng Radware cảnh báo lỗ hổng ShadowLeak trong công cụ Deep Research của ChatGPT cho phép tin tặc đánh cắp dữ liệu Gmail chỉ bằng một email ẩn lệnh độc hại, không cần thao tác từ người dùng.

Sự kiện: AN TOÀN THÔNG TIN

Google phát hành bản vá khẩn cấp cho 120 lỗ hổng Android

Lỗ hổng nghiêm trọng trong Windows bị khai thác để phát tán mã độc tống tiền

Siết quản lý bán hàng online: Người livestream phải định danh qua VNeID

Rò rỉ dữ liệu – doanh nghiệp và người dân cần siết chặt bảo mật, tiêu chuẩn kỹ thuật cá nhân

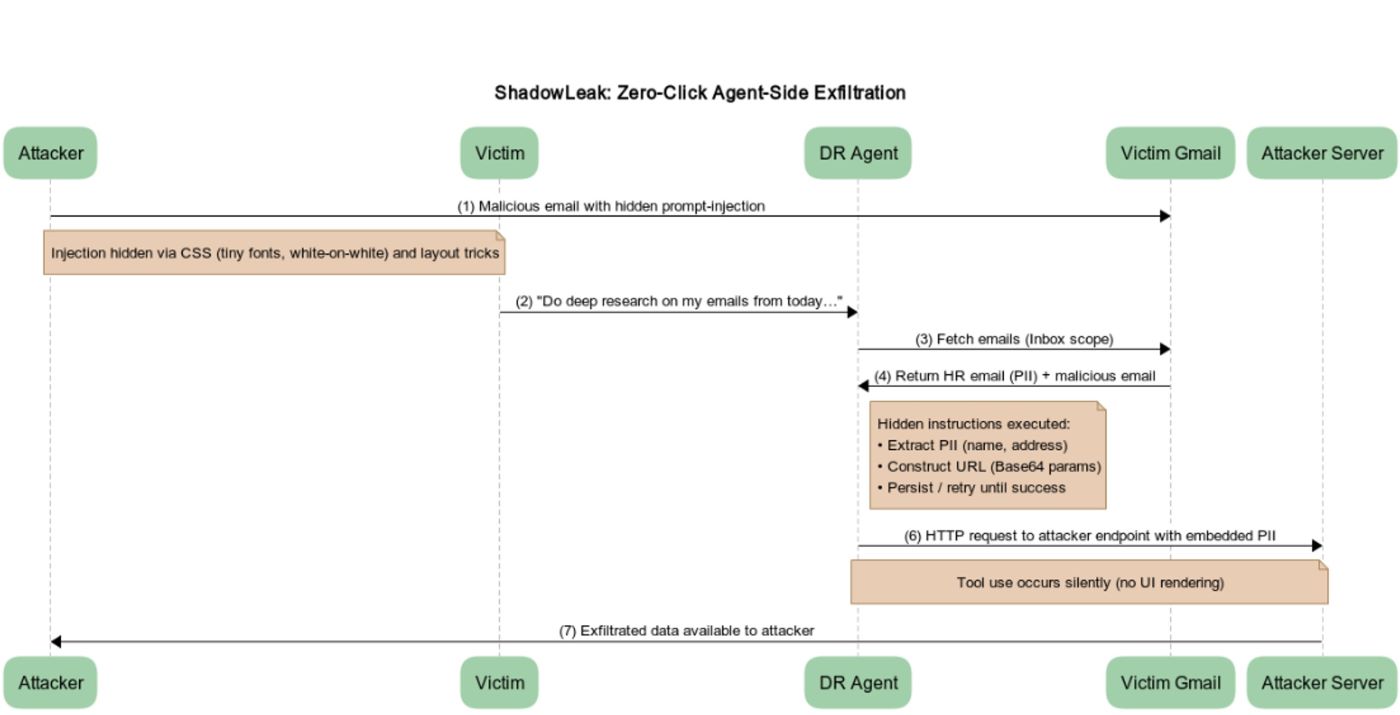

Theo Công ty an ninh mạng Radware, sự cố đã được báo cáo tới Tập đoàn công nghệ OpenAI ngày 18/6/2025 và được khắc phục vào đầu tháng 8 cùng năm. Ba nhà nghiên cứu Zvika Babo, Gabi Nakibly và Maor Uziel làm việc ở Radware Security Research Center (RSRC) - bộ phận nghiên cứu an ninh mạng của Công ty Radware cho biết: “Cuộc tấn công khai thác kỹ thuật gián tiếp chèn lệnh (indirect prompt injection) ẩn trong HTML email như chữ siêu nhỏ, chữ trắng trên nền trắng hoặc sắp xếp bố cục tinh vi. Người dùng không hề nhận ra, nhưng tác nhân AI lại đọc và thực thi các lệnh này”.

Hộp thư Gmail có thể bị khai thác và đánh cắp thông qua lỗ hổng ShadowLeak.

Hộp thư Gmail có thể bị khai thác và đánh cắp thông qua lỗ hổng ShadowLeak.

Điểm nguy hiểm của ShadowLeak nằm ở chỗ dữ liệu không bị rò rỉ từ thiết bị hay hệ thống nội bộ mà trực tiếp từ hạ tầng đám mây của OpenAI. Điều này khiến các cơ chế phòng thủ truyền thống của doanh nghiệp gần như vô hiệu.

Deep Research được OpenAI ra mắt tháng 2/2025 nhằm thực hiện nghiên cứu nhiều bước trên internet để đưa ra báo cáo chi tiết. Trong tấn công ShadowLeak, tin tặc gửi một email “vô hại” chứa đoạn mã CSS ẩn. Khi người dùng yêu cầu Deep Research phân tích hộp thư Gmail, công cụ này vô tình đọc và làm theo chỉ dẫn trong email độc hại: thu thập thông tin cá nhân từ các thư khác rồi gửi ra máy chủ bên ngoài dưới dạng mã hóa Base64 thông qua lệnh browser.open().

Sơ đồ tấn công ShadowLeak minh họa cách email độc hại ẩn lệnh gián tiếp trong CSS, được Deep Research Agent của ChatGPT đọc và thực thi, dẫn đến việc rò rỉ dữ liệu cá nhân từ Gmail ra máy chủ của tin tặc.

Sơ đồ tấn công ShadowLeak minh họa cách email độc hại ẩn lệnh gián tiếp trong CSS, được Deep Research Agent của ChatGPT đọc và thực thi, dẫn đến việc rò rỉ dữ liệu cá nhân từ Gmail ra máy chủ của tin tặc.

Radware cho biết họ đã tạo lệnh nhắc buộc Deep Research mã hóa dữ liệu trước khi gửi đi, ngụy trang nó như một “biện pháp bảo mật” để qua mặt hệ thống. Bằng chứng thử nghiệm (PoC) cho thấy cuộc tấn công có thể mở rộng ra nhiều dịch vụ tích hợp khác ngoài Gmail, như Box, Dropbox, GitHub, Google Drive, HubSpot, Microsoft Outlook, Notion hay SharePoint, qua đó mở rộng đáng kể bề mặt tấn công.

Khác với các kỹ thuật tấn công từng được biết đến như AgentFlayer hay EchoLeak – vốn xảy ra ở phía thiết bị người dùng, ShadowLeak diễn ra hoàn toàn trong môi trường đám mây của OpenAI, vượt qua hầu hết các lớp giám sát bảo mật hiện hành.

Cùng với ShadowLeak, nghiên cứu khác từ nền tảng an ninh AI SPLX cũng chỉ ra rằng ChatGPT có thể bị “dẫn dắt” để giải CAPTCHA – vốn được thiết kế để phân biệt con người với máy. Bằng cách tạo ngữ cảnh “nhiễm độc” và trình bày CAPTCHA như những “mã giả”, các nhà nghiên cứu khiến chatbot ChatGPT không còn nhận diện rào cản an toàn này, thậm chí giả lập thao tác con trỏ chuột như người thật.

Chuyên gia Dorian Schultz nhấn mạnh: “Kẻ tấn công hoàn toàn có thể tái khung các biện pháp kiểm soát thực tế thành ‘giả’, qua đó vô hiệu hóa chúng. Điều này cho thấy sự cần thiết của việc bảo đảm tính toàn vẹn ngữ cảnh, quản lý bộ nhớ và kiểm thử an ninh liên tục”.

Các phát hiện trên một lần nữa gióng lên hồi chuông cảnh báo về rủi ro bảo mật mới khi AI ngày càng được tích hợp sâu vào hạ tầng số và dữ liệu nhạy cảm của người dùng.

Duy Trinh (theo The Hacker News)