Tin tặc lợi dụng email giả mạo để phát tán CountLoader, Amatera Stealer và PureRAT

(VietQ.vn) - Các nhà nghiên cứu an ninh mạng vừa cảnh báo về một chiến dịch lừa đảo trực tuyến (phishing) mới, trong đó tin tặc giả mạo cơ quan chính phủ Ukraine để phát tán mã độc CountLoader, từ đó triển khai Amatera Stealer, PureMiner và PureRAT.

Sự kiện: AN TOÀN THÔNG TIN

Hà Nội cảnh báo người dân về lừa đảo “xóa nợ xấu”, giả mạo CIC

Cảnh báo trang facebook “Bộ Tài Chính – Cổng Tiếp Nhận Hồ Sơ” có tích xanh là giả mạo

Cảnh báo thuốc nhỏ mắt giả mạo nhãn hiệu Novartis đang được tiêu thụ trên thị trường

Cục Quản lý Dược truy tìm thuốc Lexomil® 6mg có dấu hiệu giả mạo

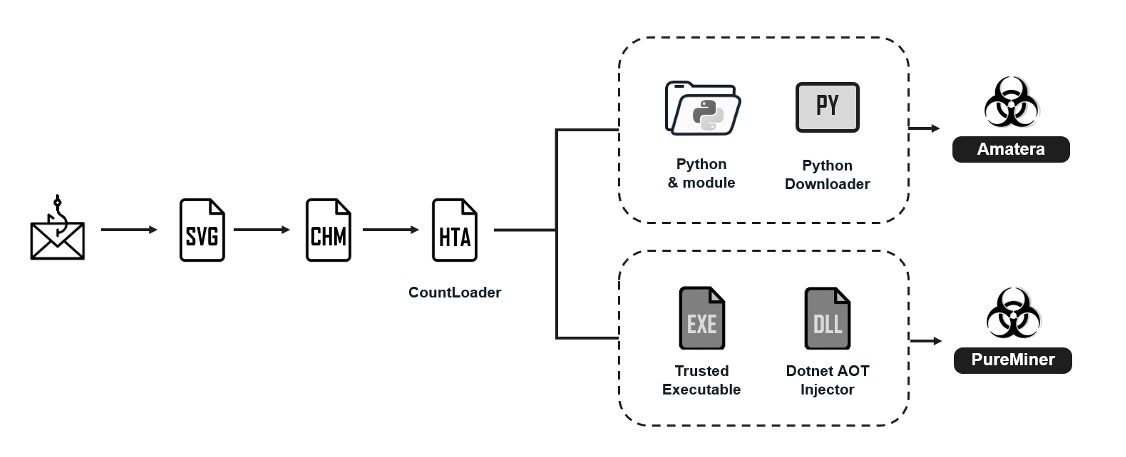

Theo báo cáo của chuyên gia Yurren Wan từ Fortinet FortiGuard Labs, bộ phận nghiên cứu và ứng phó mối đe dọa an ninh mạng của Công ty Fortinet (Mỹ), email lừa đảo chứa tệp đính kèm ở dạng hình ảnh SVG (Scalable Vector Graphics) nhằm đánh lừa người dùng mở tệp độc hại. Các tệp SVG này sẽ kích hoạt tải xuống một file ZIP được bảo vệ bằng mật khẩu, bên trong chứa file CHM (Compiled HTML Help). Khi được mở, CHM khởi chạy chuỗi lây nhiễm dẫn tới việc triển khai CountLoader. Đáng chú ý, email được ngụy trang dưới dạng thông báo từ Cảnh sát Quốc gia Ukraine.

Chiến dịch lừa đảo qua email (phishing), nơi tin tặc cài cắm tệp đính kèm độc hại để phát tán mã độc.

Chiến dịch lừa đảo qua email (phishing), nơi tin tặc cài cắm tệp đính kèm độc hại để phát tán mã độc.

CountLoader vốn được biết đến với khả năng phát tán nhiều loại mã độc khác như Cobalt Strike, AdaptixC2 hay PureHVNC RAT. Trong chiến dịch này, nó được sử dụng để cài đặt Amatera Stealer – biến thể của ACRStealer – và PureMiner, một phần mềm khai thác tiền số bằng .NET với kỹ thuật ẩn mình tinh vi.

Cả Amatera Stealer và PureMiner đều hoạt động dưới dạng “fileless”, tức không lưu lại file trực tiếp trên hệ thống, mà chạy thông qua cơ chế nạp thẳng vào bộ nhớ bằng kỹ thuật .NET Ahead-of-Time kết hợp process hollowing hoặc PythonMemoryModule. Sau khi xâm nhập, Amatera Stealer sẽ thu thập thông tin hệ thống, tìm kiếm các tệp theo danh sách định sẵn và đánh cắp dữ liệu từ trình duyệt Chromium, Gecko, cũng như ứng dụng phổ biến như Steam, Telegram, FileZilla và ví tiền điện tử.

Quy trình lây nhiễm sử dụng CountLoader qua tệp SVG, CHM và HTA để phát tán Amatera Stealer và PureMiner.

Quy trình lây nhiễm sử dụng CountLoader qua tệp SVG, CHM và HTA để phát tán Amatera Stealer và PureMiner.

Chuỗi tấn công này còn cho thấy mối liên hệ với PureCoder – một tác nhân đe dọa đứng sau nhiều công cụ mã độc khác như PureCrypter (trình mã hóa cho Native và .NET), PureLogs (mã độc đánh cắp thông tin), BlueLoader (botnet tải payload từ xa), PureClipper (thay thế địa chỉ ví tiền điện tử trong clipboard để đánh cắp giao dịch), cùng PureRAT – hậu duệ của PureHVNC RAT.

Fortinet nhận định chiến dịch nhấn mạnh việc lạm dụng tệp SVG như một phương tiện thay thế HTML để khởi phát chuỗi lây nhiễm. Trong kịch bản quan sát được, tin tặc tập trung tấn công vào các cơ quan chính phủ Ukraine.

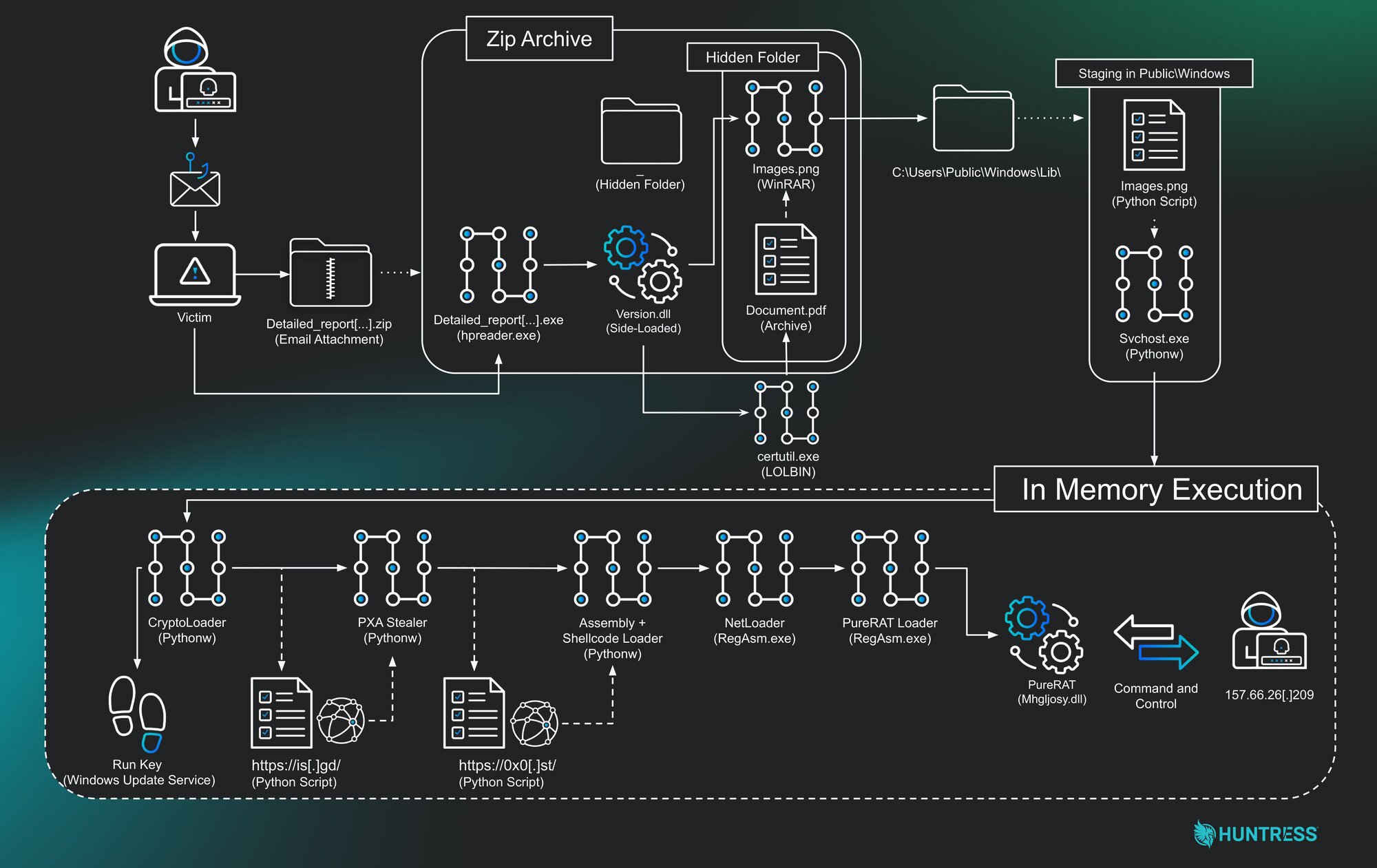

Diễn biến này diễn ra trong bối cảnh Công ty an ninh mạng Huntress cũng phát hiện một nhóm tin tặc có khả năng nói tiếng Việt triển khai chiến dịch phishing với chủ đề “thông báo vi phạm bản quyền”. Các email này chứa file ZIP dẫn đến PXA Stealer, mở đầu cho chuỗi lây nhiễm nhiều lớp và cuối cùng cài đặt PureRAT.

Sơ đồ chuỗi tấn công phishing do Huntress phát hiện, cho thấy cách tin tặc dùng tệp ZIP và loader nhiều lớp để triển khai mã độc PureRAT.

Sơ đồ chuỗi tấn công phishing do Huntress phát hiện, cho thấy cách tin tặc dùng tệp ZIP và loader nhiều lớp để triển khai mã độc PureRAT.

Nhà nghiên cứu James Northey từ Huntress cho biết: “Chiến dịch cho thấy một tiến trình có chủ đích, bắt đầu từ chiêu lừa phishing đơn giản, sau đó nâng cấp qua nhiều lớp tải xuống trong bộ nhớ, kỹ thuật né tránh phòng thủ và đánh cắp thông tin đăng nhập. Payload cuối cùng – PureRAT – là một backdoor dạng mô-đun, được phát triển chuyên nghiệp, cho phép kẻ tấn công kiểm soát hoàn toàn hệ thống bị xâm nhập".

Ông cũng nhận định sự phát triển từ các kỹ thuật che giấu sơ sài với mã Python đến việc sử dụng các công cụ mã độc phổ biến như PureRAT cho thấy nhóm tin tặc này không chỉ kiên trì, mà còn ngày càng chuyên nghiệp và trưởng thành hơn trong hoạt động.

Duy Trinh (theo The Hacker News)