Chiến dịch tấn công mạng lợi dụng WordPress phát tán mã độc tống tiền và đào tiền ảo

(VietQ.vn) - Một chiến dịch tấn công mạng quy mô lớn mang tên ShadowCaptcha vừa được phát hiện, lợi dụng hơn 100 trang web WordPress bị xâm nhập để phát tán mã độc tống tiền, công cụ đánh cắp thông tin và phần mềm đào tiền điện tử.

Sự kiện: AN TOÀN THÔNG TIN

'Cải tiến không nhằm tăng áp lực mà để làm việc nhàn hơn, hiệu quả hơn'

Lỗ hổng nghiêm trọng trong Windows bị khai thác để phát tán mã độc tống tiền

WinRAR mắc lỗ hổng nghiêm trọng giúp kẻ gian có thể cài mã độc dễ dàng

Mã độc tống tiền vẫn là thách thức lớn đối với tổ chức, doanh nghiệp trong 6 tháng đầu năm

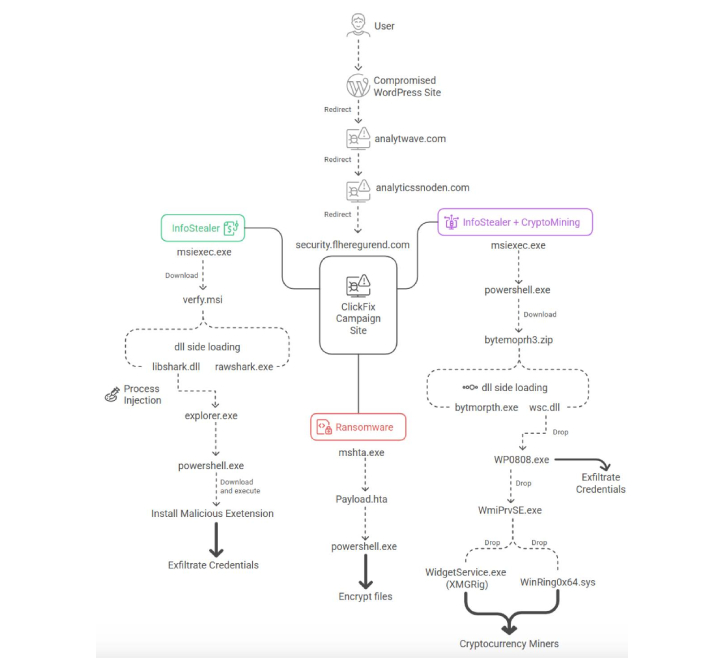

Theo trang The Hacker News, một chiến dịch tội phạm mạng quy mô lớn vừa được ghi nhận, khai thác hơn 100 trang WordPress bị xâm nhập để chuyển hướng người dùng tới các trang xác minh CAPTCHA giả mạo. Chiến dịch này, được đặt tên là ShadowCaptcha bởi Cơ quan Kỹ thuật số Quốc gia Israel (Israel National Digital Agency – INDA), đang sử dụng kỹ thuật xã hội học ClickFix để phát tán ransomware, mã độc đánh cắp thông tin và phần mềm đào tiền ảo.

Nhiều trang web WordPress bị tin tặc xâm nhập trở thành công cụ phát tán mã độc trong chiến dịch ShadowCaptcha.

Nhiều trang web WordPress bị tin tặc xâm nhập trở thành công cụ phát tán mã độc trong chiến dịch ShadowCaptcha.

Theo các nhà nghiên cứu Shimi Cohen, Adi Pick, Idan Beit Yosef, Hila David và Yaniv Goldman đều làm việc tại INDA “chiến dịch này kết hợp thủ thuật xã hội học, khai thác công cụ sẵn có trong hệ thống (LOLBins) và chuỗi tải payload nhiều tầng nhằm xâm nhập và duy trì sự hiện diện trong hệ thống bị tấn công”. Mục tiêu cuối cùng của ShadowCaptcha là thu thập dữ liệu nhạy cảm qua đánh cắp thông tin đăng nhập và dữ liệu trình duyệt, cài đặt công cụ đào tiền điện tử để kiếm lợi bất chính, và thậm chí gây ra các đợt bùng phát ransomware.

Các cuộc tấn công bắt đầu khi người dùng vô tình truy cập một trang WordPress bị cài mã JavaScript độc hại. Mã này tạo chuỗi chuyển hướng tới trang CAPTCHA giả của Google hoặc Cloudflare. Từ đây, nạn nhân bị dẫn dắt theo hai hướng khác nhau, tùy vào chỉ dẫn ClickFix hiển thị. Một nhánh hướng dẫn sử dụng hộp thoại Windows Run. Nhánh còn lại yêu cầu nạn nhân lưu trang dưới dạng HTML Application (HTA) rồi chạy bằng mshta.exe.

Nhánh đầu tiên sẽ dẫn tới việc triển khai các mã độc đánh cắp thông tin Lumma và Rhadamanthys thông qua file MSI được khởi chạy bằng msiexec.exe hoặc file HTA từ máy chủ từ xa. Nhánh thứ hai kết thúc bằng việc cài đặt ransomware Epsilon Red.

Theo Công ty an ninh mạng CloudSEK, việc lừa người dùng tải file HTA độc hại để phát tán Epsilon Red đã được ghi nhận từ tháng trước. Các nhà nghiên cứu cho biết: “Trang ClickFix bị xâm nhập sẽ tự động thực thi JavaScript đã được làm rối, sử dụng lệnh navigator.clipboard.writeText để sao chép một đoạn lệnh độc hại vào clipboard, phụ thuộc vào việc người dùng vô tình dán và chạy mà không hề nhận ra”.

Chiến dịch ShadowCaptcha được đặc trưng bởi việc áp dụng kỹ thuật chống gỡ lỗi nhằm ngăn chặn kiểm tra trang web qua công cụ dành cho nhà phát triển của trình duyệt, đồng thời sử dụng DLL side-loading để chạy mã độc dưới vỏ bọc tiến trình hợp pháp.

Sơ đồ chuỗi tấn công ShadowCaptcha.

Sơ đồ chuỗi tấn công ShadowCaptcha.

Một số biến thể còn cài phần mềm đào tiền điện tử dựa trên XMRig, trong đó có biến thể lấy cấu hình khai thác từ URL trên Pastebin thay vì nhúng sẵn trong mã độc, cho phép thay đổi tham số theo thời gian thực.

Khi triển khai miner, kẻ tấn công còn cài đặt driver dễ bị tấn công (WinRing0x64.sys) để đạt quyền truy cập kernel, qua đó tương tác trực tiếp với thanh ghi CPU nhằm tối ưu hóa hiệu suất khai thác.

Phần lớn các website bị ảnh hưởng đặt tại Úc, Brazil, Ý, Canada, Colombia và Israel, thuộc nhiều lĩnh vực như công nghệ, y tế, khách sạn, pháp lý – tài chính và bất động sản. Cách thức chính xác để chiếm quyền điều khiển các trang WordPress vẫn chưa rõ, nhưng theo ông Yaniv Goldman, có “mức độ tin cậy trung bình” rằng tin tặc đã lợi dụng nhiều lỗ hổng plugin khác nhau, đồng thời khai thác thông tin đăng nhập bị lộ.

Các chuyên gia nhấn mạnh, để giảm thiểu rủi ro từ ShadowCaptcha, điều cần thiết là phải đào tạo người dùng cảnh giác với các chiến dịch ClickFix, phân đoạn mạng để ngăn chặn chuyển động ngang và đảm bảo các trang web WordPress được cập nhật và bảo mật bằng biện pháp bảo vệ xác thực đa yếu tố (MFA).

“ShadowCaptcha cho thấy tấn công xã hội học đã tiến hóa thành các hoạt động mạng toàn diện. Bằng cách lừa người dùng chạy công cụ Windows tích hợp sẵn và chồng thêm các script phức tạp, plugin độc hại, tin tặc có thể xoay chuyển mục tiêu từ đánh cắp dữ liệu sang đào tiền ảo hoặc phát tán ransomware”, nhóm nghiên cứu nhận định.

Việc công bố ShadowCaptcha diễn ra trong bối cảnh GoDaddy cũng tiết lộ sự tiến hóa của Help TDS, hệ thống phân phối lưu lượng độc hại tồn tại từ năm 2017, liên quan đến các chiến dịch như VexTrio Viper. Hệ thống này cung cấp cho đối tác và cộng tác viên mẫu mã PHP để chèn vào WordPress, từ đó chuyển hướng người dùng tới các trang lừa đảo dựa trên tiêu chí nhắm mục tiêu.

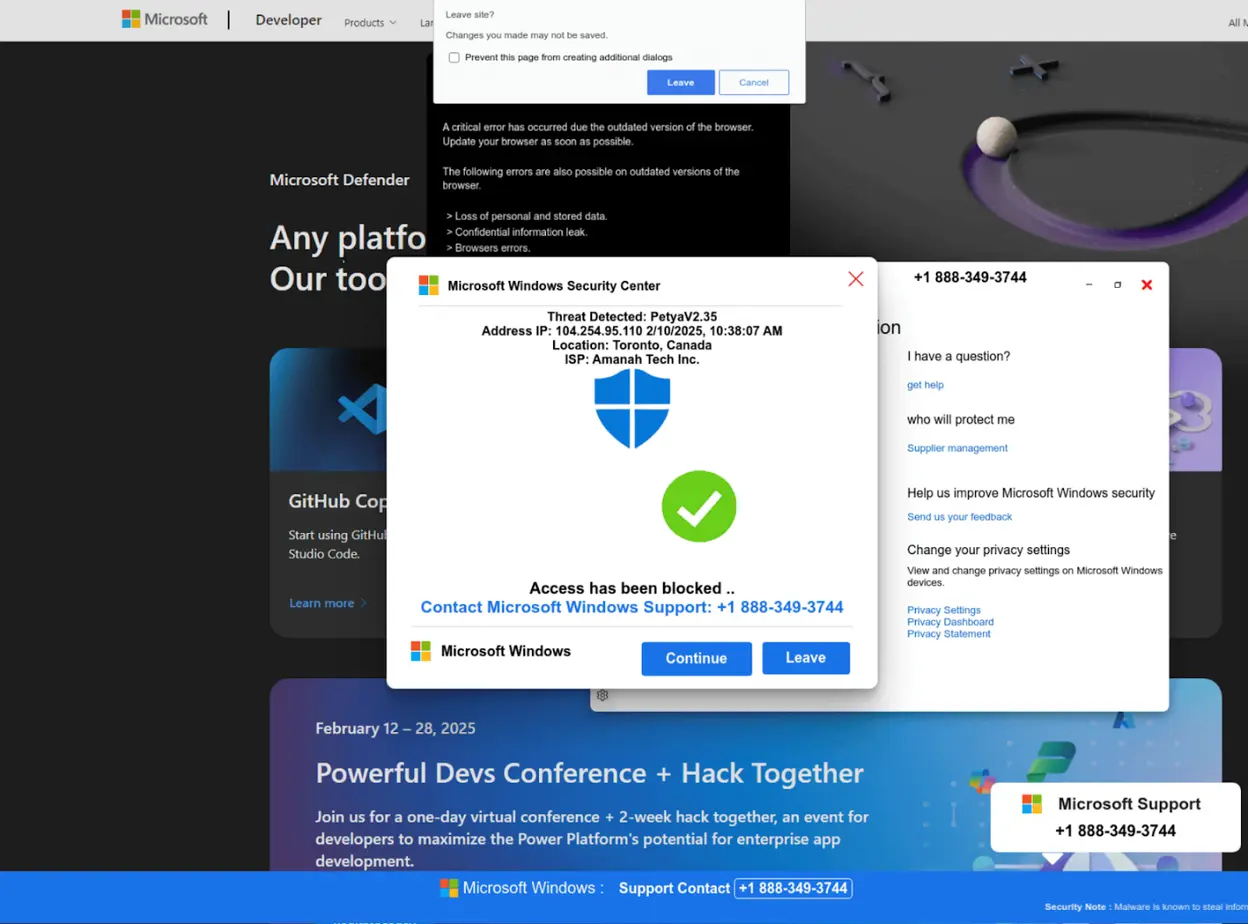

Theo chuyên gia Denis Sinegubko làm việc tại Công ty an ninh mạng GoDaddy, “chiến dịch này tập trung vào các trò lừa hỗ trợ kỹ thuật, sử dụng thủ thuật điều khiển toàn màn hình trình duyệt và ngăn chặn thoát trang, nhằm giữ nạn nhân trên các trang giả mạo cảnh báo bảo mật Microsoft Windows, đồng thời tận dụng kênh kiếm tiền phụ qua dịch vụ hẹn hò, tiền điện tử và xổ số lừa đảo”.

Trong thời gian gần đây, Help TDS đã được sử dụng trong nhiều chiến dịch như DollyWay, Balada Injector và DNS TXT redirects. Các trang lừa đảo này thường dùng JavaScript ép trình duyệt vào chế độ toàn màn hình, hiển thị CAPTCHA giả nhằm qua mặt hệ thống bảo mật tự động.

Trang cảnh báo giả mạo của Microsoft được sử dụng trong các chiến dịch lừa đảo nhằm đánh lừa người dùng cung cấp thông tin hoặc tải mã độc.

Trang cảnh báo giả mạo của Microsoft được sử dụng trong các chiến dịch lừa đảo nhằm đánh lừa người dùng cung cấp thông tin hoặc tải mã độc.

Đáng chú ý, từ cuối năm 2024 đến tháng 8/2025, nhóm vận hành Help TDS đã phát triển plugin WordPress độc hại “woocommerce_inputs”, giả dạng WooCommerce để tránh bị phát hiện. Plugin này không có sẵn trên kho chính thức mà chỉ được cài sau khi kẻ tấn công chiếm quyền quản trị, với hơn 10.000 trang web trên toàn cầu bị ảnh hưởng.

Theo GoDaddy, plugin này “hoạt động vừa như công cụ kiếm tiền từ lưu lượng, vừa như cơ chế đánh cắp thông tin đăng nhập, minh chứng cho sự tiến hóa từ tính năng chuyển hướng đơn giản thành dịch vụ malware-as-a-service phức tạp”.

Bằng cách cung cấp hạ tầng C2, mẫu mã PHP chuẩn hóa và plugin WordPress độc hại đầy đủ chức năng, Help TDS đã hạ thấp rào cản gia nhập cho tội phạm mạng muốn kiếm tiền từ các website bị xâm nhập.

Duy Trinh (theo The Hacker News)