Mã độc tấn công Vietnam Airlines đã xâm nhập nhiều cơ quan, doanh nghiệp?

(VietQ.vn) - Tập đoàn công nghệ Bkav cho biết những mã độc tấn công Vietnam Airlines vẫn còn "ẩn mình" tại nhiều hệ thống website của cơ quan, doanh nghiệp.

Ông chủ Café Starbucks: Từ tuổi thơ bán máu đến đế chế cà phê 77 tỷ USD

Vẫn nóng chuyện 'đèn vàng, đèn đỏ'

Hòa Yody - 8X từng lao đao thất nghiệp thành ông chủ hệ thống thời trang 'khủng'

Ngày 8/8, Tập đoàn công nghệ Bkav công bố kết quả phân tích cho thấy mã độc tấn công Vietnam Airlines cũng xuất hiện tại nhiều cơ quan, doanh nghiệp khác. - VTC News đưa tin.

Tin tức trên báo Lao Động: Theo kết quả phân tích từ Bộ phận nghiên cứu mã độc của Bkav, mã độc sau khi xâm nhập vào máy tính sẽ ẩn mình dưới vỏ bọc giả mạo là một phần mềm diệt virus. Nhờ đó, nó có thể ẩn mình trong thời gian dài mà không bị phát hiện.

Mã độc có kết nối thường xuyên, gửi các dữ liệu về máy chủ điều khiển (C&C Server) thông qua một tên miền. Trong đó, "Name" là tên được sinh ra theo đặc trưng của cơ quan, doanh nghiệp mà mã độc nhắm tới.

Cũng theo Bkav, mã độc này có chức năng thu thập tài khoản mật khẩu, nhận lệnh cho phép hacker kiểm soát, điều khiển máy tính nạn nhân từ xa, thực hiện các hành vi phá hoại như xóa dấu vết, thay đổi âm thanh, hiển thị hình ảnh, mã hóa dữ liệu… Ngoài ra, mã độc còn có thành phần chuyên để thao tác, xử lý với cơ sở dữ liệu SQL.

Theo VTC News, ông Ngô Tuấn Anh, Phó Chủ tịch phụ trách An ninh mạng của Bkav, cho biết: “Bkav đã theo dõi mạng lưới phần mềm gián điệp tấn công có chủ đích (APT) vào hệ thống mạng Việt Nam từ giữa năm 2012. Kết quả phân tích cho thấy mã độc tấn công Vietnam Airlines cũng xuất hiện tại nhiều cơ quan, doanh nghiệp khác bao gồm cả các cơ quan Chính phủ, các tập đoàn, ngân hàng, viện nghiên cứu, trường đại học... Vấn đề này đã được Bkav nhiều lần cảnh báo rộng rãi”.

Trước đó khi phân tích một số mẫu mã độc sau vụ tấn công hệ thống của Vietnam Airlines, Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) đã phát hiện một số dấu hiệu mã độc ngủ đông trong hệ thống mạng Internet Việt Nam.

Cũng theo Bkav, mã độc này có chức năng thu thập tài khoản mật khẩu, nhận lệnh cho phép hacker kiểm soát, điều khiển máy tính nạn nhân từ xa, thực hiện các hành vi phá hoại như xóa dấu vết, thay đổi âm thanh, hiển thị hình ảnh, mã hóa dữ liệu… Ngoài ra, mã độc còn có thành phần chuyên để thao tác, xử lý với cơ sở dữ liệu SQL.

Bkav đề nghị các cấp liên quan khẩn cấp chặn kết nối đến ba địa chỉ web nguy hiểm, rà quét hệ thống, xoá bốn thư mục và tập tin mã độc cụ thể. Trong số này có mã độc trong file thực thi diskperf.exe mà CMC InfoSec đề cập trên.

Ngoài việc xóa thủ công như hướng dẫn từ VNCERT, phần mềm diệt virus mới nhất do CMC phát hành đã được cập nhật để diệt loại mã độc này.

Cũng theo báo Lao Động, Bkav đã phát hành công cụ quét và kiểm tra mã độc miễn phí, người sử dụng có thể tải công cụ kiểm tra tại link: Bkav.com.vn/ScanSpyware. Công cụ này không cần cài đặt mà có thể khởi chạy luôn để quét. Riêng người sử dụng Bkav Pro hoặc Bkav Endpoint sẽ được tự động cập nhật mẫu nhận diện mã độc này. Khi phát hiện hệ thống có mã độc, quản trị viên cần lập tức báo cho các cơ quan chức năng để được hỗ trợ rà soát toàn bộ hệ thống mạng vì khi mã độc này đã xuất hiện có nghĩa là hệ thống đã bị xâm nhập.

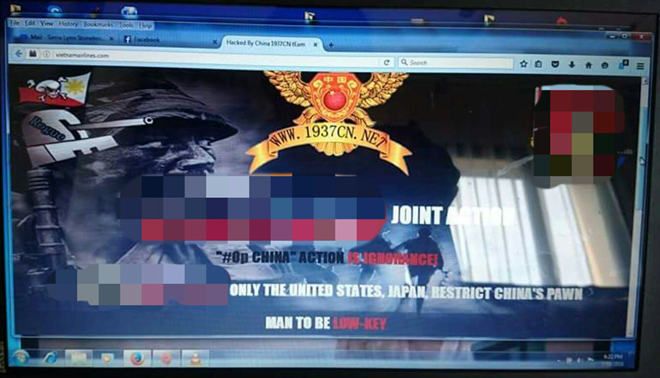

Chiều 29/7 vừa qua, website của Vietnam Airlines bị tấn công thay đổi giao diện với hình ảnh nhóm hacker 1937cn. Chưa dừng lại, hệ thống âm thanh và thông báo tại cảng hàng không Tân Sơn Nhất và Nội Bài bị can thiệp, sửa đổi hiển thị hình ảnh và âm thanh xuyên tạc về vấn đề Biển Đông. Các chuyên gia Bkav nhận định, để thực hiện được cuộc tấn công này hacker đã xâm nhập được sâu vào hệ thống bằng cách sử dụng phần mềm gián điệp theo dõi, kiểm soát máy của quản trị viên.

HL (T/h)